Seguridad en el correo electrónico - DMARC

Creado el 01 octubre 2015

En antiguas entradas de blog hemos podido hablar sobre SPF o DKIM, los cuales ayudan a verificar y autenticar los emails y evitar los fraudes, spam, phising, etc...

En esta nueva entrada, vamos a hablar sobre un nuevo mecanismo, que aún reciente, debería implementarse de aquí a poco en cada dominio (es un registro DNS añadido TXT al estilo de dkim o spf), pero... ¿qué hace realmente DMARC?

DMARC, Domain-based Message Authentication, Reporting & Conformance, es un mecanismo para compartir información entre sistemas origen y destino de correo y de este modo, aumentar la precisión a la hora de detectar correo fraudulento.

El diseño de DMARC se orienta pues, a conseguir minimizar los falsos positivos proporcionando información robusta sobre la autenticación y afirmar la política del emisor en los receptores, para reducir el éxito del phishing, entre otras vulnerabilidades.

Volver

Volver

Funcionamiento de DMARC

DMARC funciona a nivel de dominio utilizando SPF y DKIM y utilizando registros DNS para la publicación de sus políticas de verificación de correo y proceso de feedback. La implementación DMARC incluye:- Especificación para los emisores de correo para desplegar las tecnologías SPF y DKIM de modo que los receptores puedan verificar la autenticidad a nivel del dominio.

- mecanismo basado en DNS a través del cual los emisores puedan publicar sus prácticas dmarc , solicitar información a los receptores e informar a los mismos las políticas a aplicar para el manejo de correo no autenticado.

- Un modelo de feedback que permite a los receptores de correo informar a los emisores de cómo el correo recibido es tratado, permitiendo a estos una mejora contínua en la precisión del manejo del correo.

![]()

Parámetros de configuración de DMARC

- v= DMARC1

- p= Aqui deberás elegir una de las tres opciones. Esto será el modo que tendrá DMARC de comportarse con los emails.

- sp= Mismos valores que para p= (reject, quarantine, none).

$ORIGIN example.com. ... _dmarc IN TXT "v=DMARC1;p=reject;sp=quarantine"Esto hará que sea rechazado para el dominio y rechazado para un subdominio.

- adkim= r (relaxed - default) or s (strict) mode

- aspf= r (relaxed) or s (strict) mode

- pct= valor de 0 a 100

- fo= Puedes poner más de una opción de las siguientes (opcional, por defecto es 0)

- rf= afrf / iodef

- ri=

- rua=

# example.com zone file fragment $ORIGIN example.com. ... # authorises the receiving of DMARC reports for example.net example.net._report._dmarc TXT "v=DMARC1"

- ruf=

# example.com zone file fragment $ORIGIN example.com. ... # authorises the receiving of DMARC reports for example.net example.net._report._dmarc TXT "v=DMARC1"

Ejemplo 1. Agresivo. Usando DKIM y SPF

# example.net zone file fragment $ORIGIN example.net. ... _dmarc TXT ( "v=DMARC1;p=reject;sp=reject;pct=100;" "adkim=r;aspf=r;fo=1;ri=86400;rua=mailto:dmarc-admin@example.com") # NOTE: since the required email address is out-of-zone the # following change to the zone file for example.com must be made # example.com zone file fragment $ORIGIN example.com. ... example.net._report._dmarc TXT "v=DMARC1" # functionally identical example.net._report._dmarc.example.net. TXT "v=DMARC1" ...

Ejemplo 2. Tímido. Usando DKIM y SPF

# example.net zone file fragment $ORIGIN example.net. ... _dmarc TXT ( "v=DMARC1;p=none;sp=reject;pct=10;" "adkim=r;aspf=r;fo=1;ri=86400;rua=mailto:dmarc-admin@example.net")

Ejemplo 3. Agresivo. Usando solo SPF

# example.net zone file fragment $ORIGIN example.net. ... _dmarc TXT ( "v=DMARC1;p=reject;sp=reject;pct=100;" "aspf=r;fo=0;ri=86400;rua=mailto:dmarc-admin@example.net")

Ejemplos de verificación

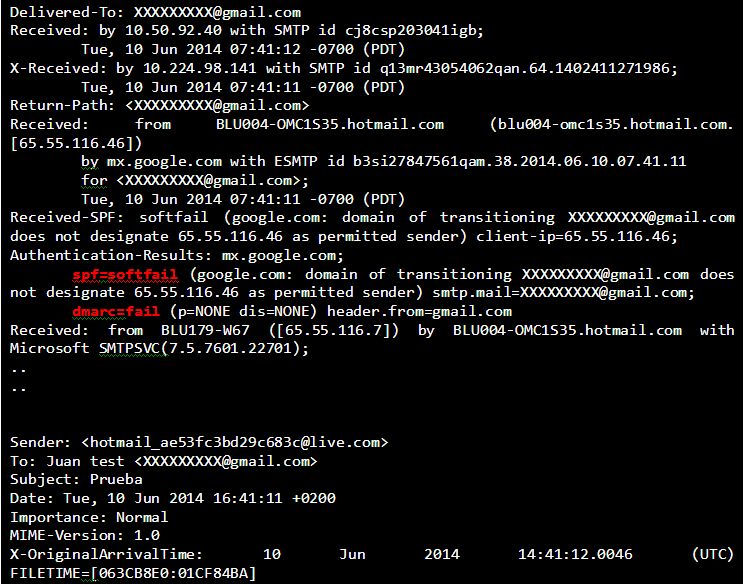

Verificación fallida

Ejemplo de correo no legítimo donde se aplica SPF y dmarc, y donde falla la verificación SPF al ser enviado desde un servidor no autorizado. Dado que la política es permisiva, el correo entra en la bandeja de entrada, pero se muestra un mensaje de advertencia en el cliente de correo:

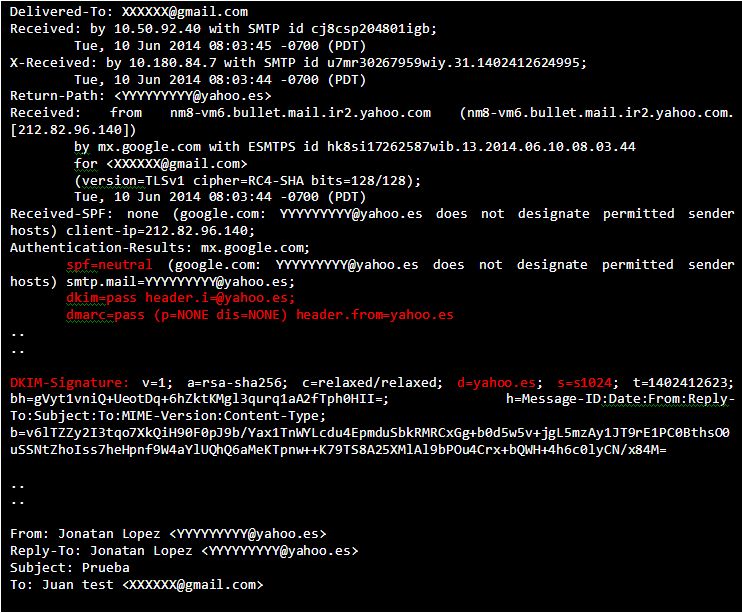

Verificación correcta.

En la siguiente ilustración se muestra un ejemplo de correo legítimo desde una cuenta de yahoo y que pasa filtros de verificación SPF, DKIM y DMARC:

Con esto ya teneis la información necesaria para configurar vuestro DMARC a nivel de DNS.

Etiquetas: correo

Volver

Volver